Показатель отказов: от чего он зависит?

Показатель отказов: от чего он зависит?

Показатель отказов – важный параметр работы сайта. Он показывает, насколько ресурс интересен и полезен для пользователей. Соответственно, чем ниже процент отказов, тем вы...

Копия сайта и необходимость ее создания

Копия сайта и необходимость ее создания

Несмотря на то, что сайт – это не вещь, его тоже можно потерять. Серьезные проблемы с интернет-порталом могут быть результатом:Посягательств со стороны злоумышленников. П...

Грамматические ошибки на сайте: накажут ли за них поисковики?

Грамматические ошибки на сайте: накажут ли за них поисковики?

Стоит ли опасаться гнева поисковика, если на страницах сайта присутствуют грамматические ошибки? Этот вопрос волнует всех, кто уже давно распоряжается собственным виртуал...

10 лазеек на веб-сайты, сильно облегчающие хакерам жизнь

Пока использование ПО и электронных систем не по правилам ещё не вышли из-под контроля, хакерами считались предприимчивые умники, неутомимые исследователи компьютерных систем, если хотите.

Но чем больше хакеры наживались нечестным образом за счёт их талантов, тем более негативную окраску приобретало само слово "хакер", и теперь люди воспринимают хакеров, в общем, как злонамеренных взломщиков систем. Однако, ещё не всё потеряно – остались среди хакеров и хорошие ребята, умениями которых выявляются слабые места различных систем, их нелёгким трудом устраняются недостатки, чтобы уберечь системы от их злокозненных собратьев.

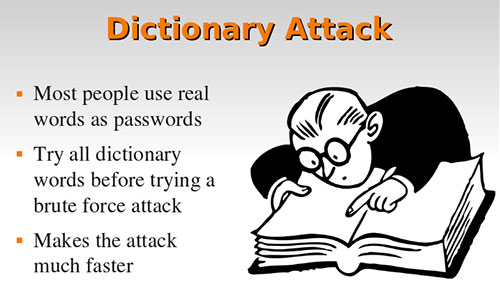

1. С-ходу-разгадываемые пароли

Подбор пароля – один из самых быстрых способов взлома любого аккаунта. По данным исследования компании Sophos, 33 % пользователей применяют на разных сайтах одни и те же пароли.

То есть, хакер, сумевший вскрыть Facebook-аккаунт такого человека, сможет добраться через тот же пароль и до его аккаунтов в других сервисах. Печально знаменитая хакерская атака на серверы Gawker (Gawker hack) 2010 года показала, до чего беспечны бывают люди при выборе паролей. Проверьте, не столь же прост ваш пароль, как нижеследующие:

* “123456”: Совершенно непростительная глупость: допустить взлом своего веб-сайта или аккаунта явно из-за собственной лени.

* “password” ("пароль"): Помню, смотрел я фильм с Лесли Нильсеном (Leslie Nielsen) под названием "Без вины виноватый" (“Wrongfully Accused”), пародию на "Беглеца" (“The Fugitive”), и смеялся над тем, как он запросто отгадал пароль негодяя. Пароль? Точно – "пароль". На экране-то оно смешно, а если бы с вами такое случилось, вам бы наверное было НЕ до смеха. Избегайте подобных паролей всеми силами.

* “qwerty”: Ещё один расхожий легко разгадываемый пароль. Что, фантазия хлопнулась кверху брюшком и отдала концы?

* “trustno1” ("никому не верю"): Я, честно говоря, посмеялся, обнаружив это в первой десятке самых употребительных паролей, задействованных при взломе серверов Gawker. Агенты Малдер и Скалли на раздаче – кому хорошую порцию теории заговора?

* “iloveyou”: Ага, хакер вас тоже любит, потому к вам и залез.

* “f***you”: Бранные междометья, очевидно, тут не помогут.

* “blahblah” ("бе-бе-бе"): Если вам лень напрячь мозги и придумать настоящий пароль, то и вам бе-бе-бе.

Среди прочих паролей, верно угаданных хакерами при взломе серверов Gawker, были “lifehack” ("уловка"), “11111”, “letmein” ("впустите"), “superman”, “batman”, “sunshine” ("солнышко"), “starwars” ("звёздные войны"), “whatever” ("наплевать"), “computer”, “killer”, “welcome”, “internet” и “master”.

2. Лёгкая доступность

ПО для подбора паролейЧасто не отягощённые излишками морали, да и знаний хакеры пользуются специальным ПО для подбора паролей. Легкодоступных программ вскрытия паролей в сети полно, нехорошие люди задействуют эти программные средства, работающие с интенсивностью аж до 8 миллионов вариантов в секунду! Изгнать производителей этого ПО с рынка невозможно, так что пользователю остаётся лишь чаще менять пароли и задавать их такими хитрыми способами, чтобы их не щёлкали, как семечки.

3. Податливость к воздействию методами социотехники

Социотехника – искусное воздействие хакеров-злоумышленников на людей и компьютеры, как правило, с целью получить доступ к чужим ресурсам. Вот отличный пример, один из наших любимых: в августе этого года Twitter-аккаунт комедийного актёра Эрика Столханске (Erik Stolhanske) был взломан экспертом по киберзащите, знавшим только его имя. Они заранее договорились между собой о том, что эксперт попробует это сделать, а скорость и лёгкость взлома его Twitter-аккаунта удивили Столханске. Итак, через поиск на Spokeo.com эксперт получил личные данные Столханске.

Указав адрес электронной почты Столханске, он добрался до списка желаемых приобретений Столханске в сервисе Amazon. Несколькими телефонными звонками на Amazon.com он добился установления его, якобы, личности и доступа к "его" аккаунту. Короче говоря, опознанный по последним четырём цифрам номера кредитной карты Столханске, он проник в его электронный почтовый ящик, а через аккаунт почты переустановил пароль в Twitter. Здорово, правда? И всё методами одной лишь социотехники, без высокоточной хитромудрой хакерской механики.

4. Слабость защиты ресурсов веб-хостинга

Крупнейшие поставщики услуг веб-хостинга обычно не жалеют денег на максимально надёжную защиту, но пронырливые хакеры "подбирают отмычки" и к их ресурсам – к серверам виртуального хостинга и к VPS-аккаунтам.

Чем крупнее компания-поставщик услуг веб-хостинга, тем более лакомый это кусок для хакера, ведь на её серверах хранится огромный объём данных, которые можно задействовать для взлома других серверов. Хорошо, что такие компании могут защитить аккаунты их пользователей, скрывая их из вида и возводя мощные межсетевые экраны-брандмауэры. Имеется и ПО для лёгкого распознавания/предотвращения DDoS-атак, которое не помешало бы установить у себя каждой компании для защиты своих ресурсов и данных.

5. Податливость PHP-кодировки ко взлому

Один из самых лёгких способов взлома, испробованных хакерами – дистанционное добавление командных кодов, и случается это практически с ЛЮБЫМ веб-сайтом, принимающим пользовательские файлы, обычно, с PHP-сайтом. Злонамеренное добавление файлов влечёт за собой кражи информации из базы данных и утечки сведений о пользователях – имён, адресов, номеров кредитных карт. Для специалиста по PHP-защите устранение слабых мест в PHP-кодировке не должно составить труда.

6. Податливость ресурсов к SQL-внедрению

SQL-внедрение – разновидность хакерской атаки, проникновение в обход слабой защиты веб-сайта с последующим повреждением базы данных. Проще говоря, взломщик посылает базе данных команды (как бы "гипнотизирует" её), обращаясь к серверу через MySQL, внедряет нужные для выполнения его команд коды и добивается своего. Подобные атаки путём SQL-внедрения могут устраивать даже новички, что делает их ещё опаснее.

К счастью, от них можно защититься с помощью средств автоматической проверки ваших систем, баз данных или приложений на податливость и подверженность риску возможного SQL-внедрения. От таких угроз защищают и приёмы безопасной вёрстки программной части ресурсов. Множество полезных советов по защите от этой разновидности хакерских атак содержится также в памятке OWASP (Open Web Application Security Project) по предупреждению SQL-внедрений (SQL Injection Prevention Cheat Sheet).

7. Слабость системы шифрования данных

Недавно, в начале октября 2013, произошла утечка данных из систем Adobe в результате массированной атаки на аккаунты 150 миллионов пользователей Adobe, хакеры тогда поживились адресами электронной почты, паролями, данными кредитных карт и прочими ценнейшими сведениями.

Пароли некоторых пользователей было разгадать легко, но таких из 150 миллионов вскрытых аккаунтов набралось всего 3 %. Вину за ущерб остальным можно возложить на хранящую по этому поводу молчание Adobe, чьим решением было выбрано шифрование данных способом построения симметричной криптосистемы, а не свёртки.

8. Уязвимость ресурсов на базе WordPress

Множество торговых онлайн-ресурсов пользуются в их работе WordPress, и мало кто подозревает, что тем самым они подвергают их сайты риску возможных И неизбежных хакерских атак. В случае их взлома запуск хакерами DDOS-атак (Distributed Denial of Service) – всего лишь вопрос времени. Хакеры заражают серверы, взаимодействующие с тем, где размещён ресурс, и наращивают мощь их ударного трафика. ИТ-специалист Стивен Вельдкамп (Steven Veldkamp) раскрыл показательный пример такого сценария, то есть, случившейся ранее 26-секундной DDOS-атаки на один из его сайтов, запущенной, как оказалось, из 569 самостоятельных WordPress-блогов. Что же делать?

Постоянно обновлять ваше WordPress-ПО. Выяснилось, что 7 из 10 владельцев WordPress-сайтов не выполняют обязательного обновления ресурсов, подвергая их серьёзному риску взлома, так что, обновляйтесь почаще, чтобы защититься от явных угроз. Вам может пригодиться отличное средство защиты, например, лёгкий в использовании просмотрщик Online WordPress Scan.

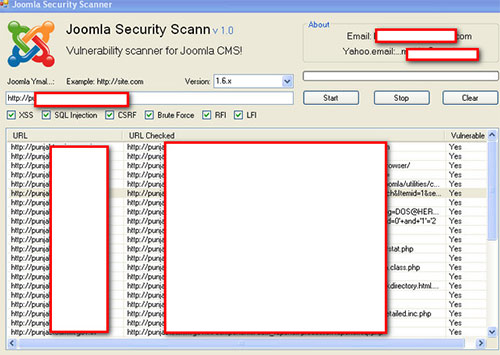

9. Уязвимость системы Joomla

Joomla – замечательная система управления контентом (CMS), очень популярная, удобная для пользователей, но не спасающая их от различных угроз. Владельцы сайтов на её базе пострадали по следующим причинам: * проявляли беспечность, задавая настройки их сайтов; * забывали обновлять их сайты и устанавливать последнюю версию Joomla; * пользовались плохо защищёнными расширениями сторонних производителей или устаревшими версиями.

Для предотвращения хакерских атак можно принять ряд мер, в том числе, приступая к настройке вашего Joomla-сайта, заменить присвоенный по умолчанию префикс базы данных. Кроме того, встречаются хакеры, выборочно взламывающие Joomla-расширения, можно усложнить им задачу, скрыв номер версии и оставив только название расширения. Пожалуй, выявить слабые места вашего Joomla-сайта проще всего с помощью просмотрщика Joomla Security Scanner.

10. Людские врождённые любопытство, доверчивость и жадность

Кто-то может возразить, дескать, хакеры всё изощрённее задействуют последние технологические новинки для взлома веб-сайтов, но давайте посмотрим в зеркало и спросим себя, не по собственной ли вине мы страдаем. Не обновляя ваше WordPress-ПО, вы сами приглашаете хакеров со всего света проверить ваш сайт на прочность. Это халатность, дамы и господа. Вредоносное ПО всегда распространялось любопытными пользователями, кликающими по ссылкам или открывающими вложения в письма, и те, кто всё это рассылал, редко ошибались в готовности людей сунуть нос, куда не надо.

О человеческих слабостях можно говорить и дальше, однако, если вы намерены защищаться от хакеров, то будьте осторожны и старайтесь следовать этим непреложным правилам:

* Не зарьтесь ни на что

* Не верьте никому

* Проверяйте всё

Полный текст статьи читайте тут.